Mit dem wachsenden Fokus auf Informationssicherheit und Datenschutz kommt dem Chief Information Security Officer (CISO) eine immer größere Verantwortung innerhalb der Organisation zu. Dabei geht es nicht nur um die sichere Nutzung einer zunehmenden Zahl miteinander verbundener Informationssysteme. Auch die Entwicklung, Implementierung und Wartung spezifischer Informationssicherheitssysteme ist eine Angelegenheit für die Vorstandsebene. Daher steht die Modernisierung des Identity- und Access-Managements in vielen Organisationen ganz oben auf der Agenda.

Informationssicherheit durch Automatisierung

Durch die vollständig geschäftsorientierte Automatisierung des Identity Lifecycle mit HelloID und dem Personalsystem – oder anderen Quellsystemen – als ‚Single Source of Truth‘ wird das Risiko von Fehlern, unerwünschter Rechteansammlung und Datenlecks durch ‚vergessene‘ Konten minimiert. Auch die Verwaltung von zusätzlichen/ temporären Zugriffsrechten kann effizienter und sicherer erfolgen.

No Trust und Least Privilege

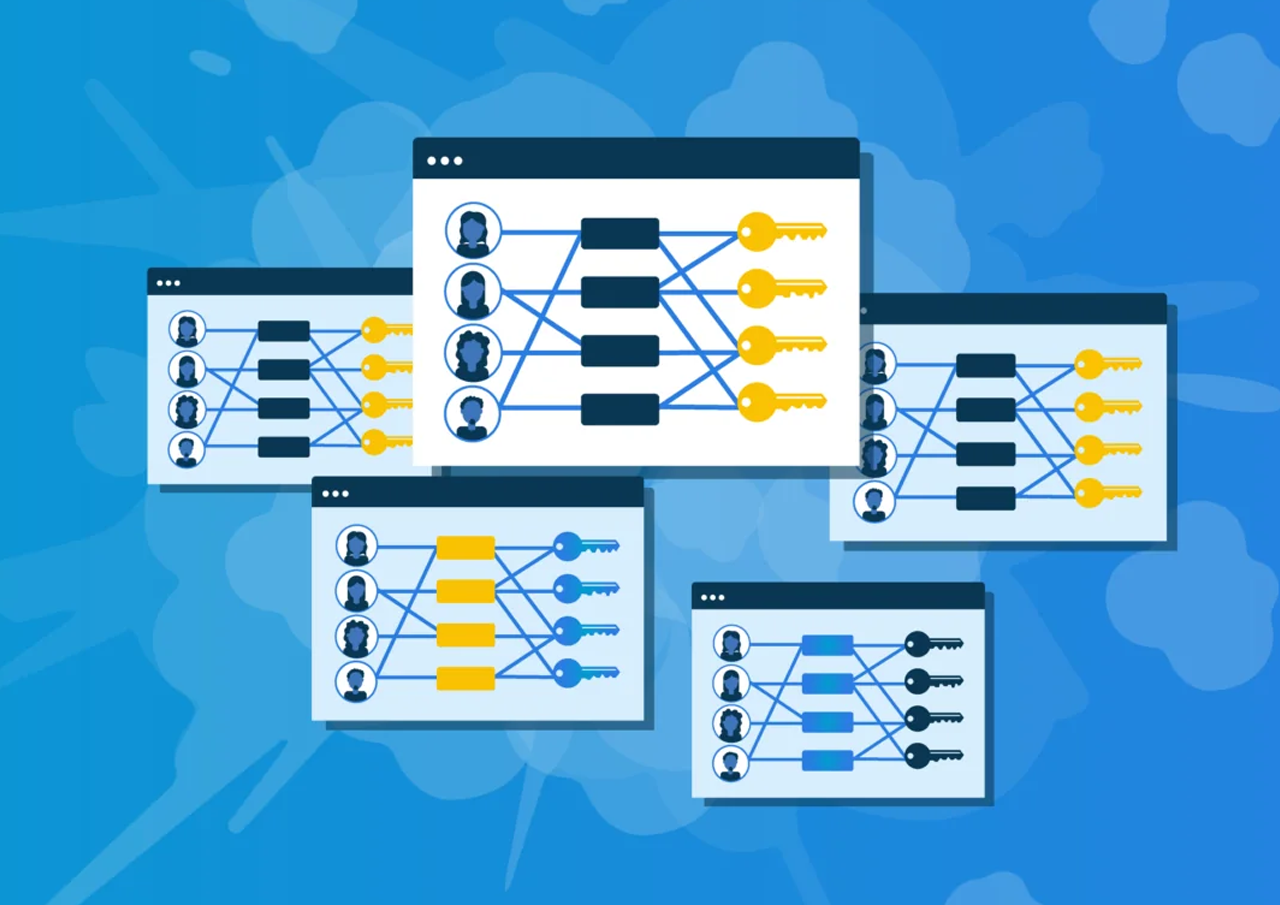

Für die Benutzerauthentifizierung integriert sich HelloID nahtlos mit Systemen wie z. B. dem Active Directory, oft ergänzt durch MFA und kontextabhängigen Zugriff. Der leistungsstarke Mechanismus der rollenbasierten Zugriffskontrolle stellt sicher, dass Benutzer nur auf ,Need- to-Know‘-Basis auf Anwendungen und Daten zugreifen können.

Sichere cloud-native IAM-Umgebung

HelloID basiert auf der Infrastruktur des Marktführers Azure. Die Informationssicherheit hat bei der Entwicklung und Verwaltung von HelloID oberste Priorität. Das gilt auch für die Entwicklungs-, Demo- und Testsysteme, und für Kunden steht eine Sandbox-Umgebung zur Verfügung, um neue Funktionen sicher testen zu können. Tools4ever ist als Verwaltungsorganisation nach ISO 27001 zertifiziert.

Unterstützung von PDCA-Zyklus und Compliance-Audits

In den Audit-Protokollen von HelloID werden sämtliche Zugriffsversuche, Rechteänderungen und Anfragen zur Genehmigung erfasst. Darüber hinaus ist stets eine Übersicht über alle vergebenen Zugriffsrechte einsehbar. Mit Standardberichten und von den Kunden selbst konfigurierbaren Analysen bietet HelloID alle erforderlichen Informationen für interne Sicherheitsbewertungen, externe Audits und formale Zertifizierungsverfahren.

Integrierte Sicherheitsarchitektur

HelloID ermöglicht neben der Anbindung an unterschiedliche Quell- und Zielsysteme für die automatisierte Benutzerkonto- und Zugriffsverwaltung auch APIs zur Integration mit weiteren Sicherheitssystemen. Durch die Integration von HelloID in das SIEM einer Kundenorganisation können die Protokolldaten von HelloID mit anderen Systemprotokollen zu einer zentralen Übersicht zusammengeführt werden.

Häufige Fragen von CISOs

Referenzberichte, Blogs, Whitepaper

Gern gelesen: Whitepaper

Gern gelesen: Whitepaper

Noch Fragen?

Sicher in der Cloud

Tools4ever verfolgt eine aktive Compliance- und Zertifizierungsstrategie. Unsere Software-Entwicklung ist ISO 27001 und NEN5710 zertifiziert. Neben verschiedenen technischen Sicherheits-standards wie HTTPS, SSL-Zertifikaten sowie RSA- und AES-Verschlüsselung halten wir auch die NCSC ICT-B v2-Richtlinien ein. Ein weiteres Beispiel ist die OpenID-Zertifizierung von HelloID.

Unser IDaaS-Cloudanbieter, Microsoft Azure, verfügt über das größte Compliance-Portfolio der Branche. Dabei umfasst die Compliance wichtige, weltweit gültige Standards und Zertifizierungen.

Zusätzlich zu den Tests durch unsere internen Sicherheitsexperten, prüfen hochqualifizierte ethische Hacker von Deloitte HelloID zweimal im Jahr auch unternehmensextern. Deloitte führt für HelloID gemäß der NCSC ICT-B v2-Richtlinien und unter Verwendung beispielsweise der OWASP Top 10 Anwendungssicherheitsrisiken Penetrationstests durch. Deloitte ist ein erstklassiger, unabhängiger Marktführer im Bereich der Informationssicherheit und wurde von Gartner sechs Jahre in Folge als bester Anbieter für globale Sicherheitsberatungsdienste ausgezeichnet

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]