Bei modernen IAM-Lösungen gilt die Rollenbasierte Zugriffskontrolle – auch Role Based Access (RBAC)-Modell genannt – oft als der heilige Gral. Bei einer Organisation von einer gewissen Größe ist es in der Tat kaum möglich, pro Mitarbeiter nachzuhalten, welche Zugriffsrechte benötigt werden. Hierfür empfiehlt sich eine intelligente Möglichkeit zur Verbesserung der Verwaltung der Zugriffsrechte.

RBAC löst dieses Problem durch die gruppenweise Zuweisung von Rechten an Mitarbeitergruppen, die die gleiche Rolle haben und daher die gleichen Rechte benötigen. Mitarbeiter der Finanzabteilung erhalten beispielsweise einen Standardzugang zur Buchhaltungssoftware, während IT-Mitarbeiter Zugang zu bestimmten IT-Systemen benötigen. Auf diese Weise wird sichergestellt, dass jedem Mitarbeiter entsprechend seiner Rolle automatisch die richtigen Rechte zugewiesen werden.

Und wechselt jemand im Laufe der Zeit in eine andere Rolle?

Die IAM-Plattform stellt dann automatisch sicher, dass die Rechte ebenfalls aktualisiert werden. Da die Funktion oder Rolle einer Person stets präzise im Personalsystem erfasst wird, dient dieses als zuverlässige Quelle, um die Vergabe von Zugriffsrechten einfach zu automatisieren. So vermeiden wir auch die unerwünschte Ansammlung von Zugriffsrechten und sorgen dafür, dass die Konten von ausscheidenden Mitarbeitern rechtzeitig gesperrt werden. Mit RBAC wird somit sichergestellt, dass die Vorschriften für Datenschutz und Informationssicherheit eingehalten werden.

Ist die Rollenbasierte Zugriffskontrolle also ein Patentrezept für die Verwaltung von Zugriffsrechten?

Nur teilweise, denn es gibt ein paar wichtige Punkte zu beachten. Wenn das RBAC-System zu unflexibel implementiert wird, wird die Rechteverwaltung unnötig kompliziert, selbst wenn die Rollen gut strukturiert sind, z. B. durch eine Rollenhierarchie und Unterrollen. Ein durchdachter und pragmatischer RBAC-Ansatz ist erforderlich, den wir in diesem Blogbeitrag vorstellen. Somit können die Vorteile von RBAC genutzt werden, ohne die damit verbundenen Einschränkungen in Kauf nehmen zu müssen.

Eigener Ansatz für RBAC

Innerhalb unserer eigenen HelloID-Lösung nutzen wir ebenfalls RBAC, achten jedoch auf eine intelligente, flexible Umsetzung. Jeder hat eine eigene, einzigartige Rolle in einer Organisation, die meist nur teilweise in der offiziellen Rolle einer Person festgehalten ist. Daher müssen Rechte auf der Grundlage anderer Attribute vergeben werden können. Und auch individuelle Ausnahmen dürfen keine Probleme verursachen.

Rollenexplosion vermeiden

RBAC wird oft sehr strikt definiert: jeder Mitarbeiter hat eine Rolle, und jeder Rolle ist ein vollständiger Satz von Zugriffsrechten zugewiesen. Wenn die offizielle Rolle (oder mehrere Rollen) einer Person in der Organisation bekannt ist, weiß man auch, welche Rechte benötigt werden.

In der Praxis findet man solche ‚Schlüsselrollen‘ eigentlich nur rund um die primären Betriebsabläufe, am Arbeitsplatz selbst. Betrachten wir zum Beispiel das Pflegepersonal in Pflegeeinrichtungen. Das sind Mitarbeiter mit einer klar definierten Aufgabenbeschreibung, die alle dasselbe System und dieselben Daten nutzen. In diesem Fall können die Konten und Benutzerrechte für all diese Mitarbeiter mit RBAC einfach vergeben und verwaltet werden. Da es sich um eine vergleichsweise große Gruppe handelt, zeigt sich durch RBAC ein hohes Kosten-Nutzen-Verhältnis. Bei vielen anderen Rollen ist dies jedoch etwas schwieriger.

Ein Projektmanager benötigt zwar grundlegende Office-Anwendungen, aber die weiteren Anforderungen können je nach Projekt variieren. Junior-, Medior- und Senior-Entwickler verwenden in der Regel die gleichen Systeme, jedoch erhalten die erfahreneren Teammitglieder gelegentlich mehr Zugriffsrechte.

Ist es sinnvoll, diese Mitarbeiter anhand verschiedener Rollen zu verwalten?

Dann kann leicht eine Rollenexplosion entstehen, auch wenn alle Rollen sinnvoll gegliedert sind, zum Beispiel durch eine Rollenhierarchie mit Unterrollen. In der Praxis wird das ursprüngliche Problem (komplexe Verwaltung von Rechten) mit einem anderen Problem (Verwaltung einer komplexen Rollenhierarchie) ausgetauscht.

Über den praktischen Nutzen von Unterrollen lässt sich durchaus diskutieren.

Von RBAC zu ABAC und intelligent kombinieren

Bei Tools4ever verfolgen wir daher bewusst einen „umfassenderen Ansatz“ für RBAC. Das beginnt mit der Definition des Begriffs „Rolle“. Bei HelloID berücksichtigen wir nicht nur klar umrissene Rollen und Funktionen. Wir möchten auch Zugriffsrechte an beispielsweise die Abteilung, den Bereich, den Arbeitsort, die Kompetenzen oder Kombinationen davon koppeln. Wir verwenden daher nicht nur ein reines RBAC, sondern ein so genanntes ABAC-Modell (Attribute Based Access Control).

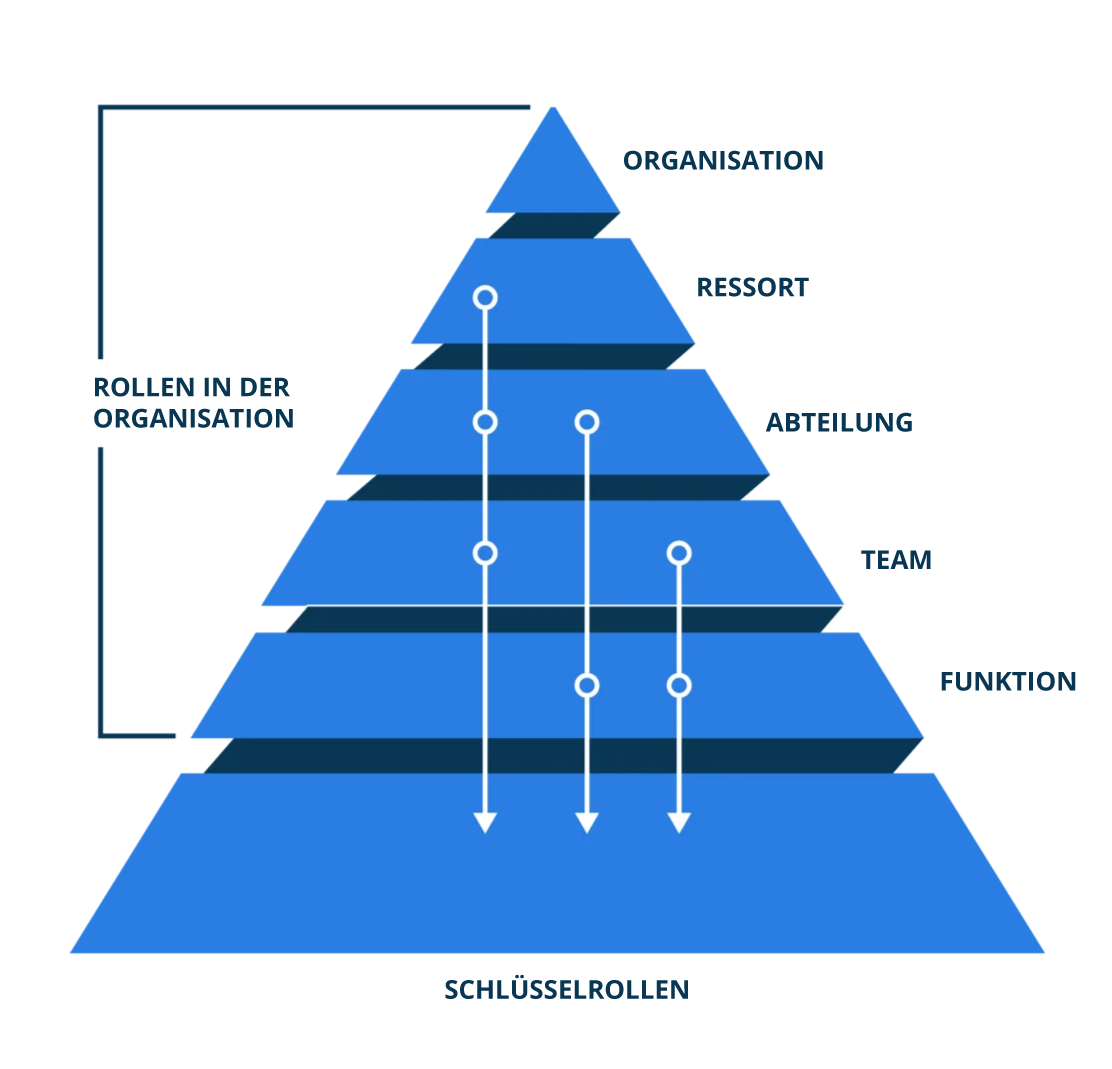

Damit können wir unsere Zugriffsrechte vielseitiger und flexibler verwalten. So erhalten Mitarbeiter in vielen Unternehmen – unabhängig von ihrer Rolle – am ersten Tag ihres Onboardings ein E-Mail-Postfach, Office-Programme und Internetzugang. Es ist also unnötig kompliziert, diese Berechtigungen nach Rollen zu verwalten. Es ist daher auch nachvollziehbar, dass allen Mitarbeitern der Personalabteilung Zugang zur Personal-SharePoint-Seite gewährt werden sollte, unabhängig von ihrer spezifischen Rolle. Das bedeutet, dass wir auf eine intelligente Weise Zugriffsrechte kombinieren. Zugriffsrechte werden in der Regel organisationsweit oder nach Abteilungen, Teams oder Standorten vergeben, und nur bei wirklich funktionsspezifischen Rechten erfolgt die Zuweisung über individuelle Rollen. In der Praxis schaffen wir somit eine überschaubare Rechte-Pyramide, die so einfach wie möglich gehalten wird, indem wir Rechte auf den höchsten Ebenen der Organisation festlegen und Schlüsselrollen nur dort verwenden, wo es nötig ist.

Ausnahmen handhaben

Außerdem ist es nicht optimal, jedes Zugriffsrecht anhand von Rollen oder anderen Attributen zu verwalten. Es sollte ausreichend Spielraum für individuelle Anforderungen bleiben. Im Fall eines Projektmanagers variiert der Bedarf an Rechten je nach Projekt, wobei bestimmte Ressourcen nur für die Dauer eines Projekts notwendig sind. Ähnliches gilt für einen IT-Entwickler, der für einen Auftrag zur Entwicklung eine spezielle Anwendung benötigt. Und wenn einer der Business-Analysten eine Adobe-Lizenz braucht, ist es nicht sinnvoll, allen Analysten standardmäßig eine so teure Lizenz zur Verfügung zu stellen.

Man sollte daher in Kauf nehmen, dass man einen Teil der Rechte als individuelle Konfiguration auf Anfrage bereitstellt. In diesem Zusammenhang ist es wichtig, dass die zugehörigen Verwaltungsprozesse gut organisiert werden. Bei der Anfrage sollten die zuständigen Vorgesetzten und Ressourcenverantwortliche das Anliegen automatisch prüfen und genehmigen. So behält man die Kontrolle über die Vergabe von Rechten, die Lizenzkosten und die Einhaltung von Vorschriften.

Umsetzung der RBAC-Strategie

Mit HelloID haben wir eine flexible Lösung entwickelt, bei der Rechte sowohl an spezifische Benutzerrollen als auch an allgemeine Attribute wie Abteilung, Standort oder Kompetenzen gekoppelt werden können. In unserem Provisioning-Modul erfolgt dies durch die Anwendung von so genannten Business Rules. Anschließend setzen wir Service Automation ein, um alle individuellen Rechteanfragen effizient und nachvollziehbar zu verwalten.

Provisioning: Business Rules

Die Vergabe und Verwaltung von Zugriffsrechten automatisieren wir mithilfe von Business Rules. Eine Business Rule ist im Grunde genommen eine Art Richtlinie, die aus einer oder mehreren Bedingungen und den entsprechenden Rechten (Berechtigungen) besteht. Anhand von Bedingungen wird festgelegt, wann und für welche Benutzer diese Berechtigungen gelten. Ein Beispiel für eine Business Rule, wie sie in einer Pflegeeinrichtung konfiguriert werden kann:

Hat ein Mitarbeiter die Funktion ‚Pflegegrad 4‘ (die Bedingung), erhält er standardmäßig ein EntraID-Konto sowie ein Konto mit der zugehörigen Rolle in der elektronischen Kundenakte (die zugehörigen Berechtigungen).

Für die Verwaltung ist es ein erheblicher Vorteil, in Richtlinien zu denken. Dadurch entfällt die Notwendigkeit, sich mit der komplexen technischen Struktur aus Rollen, Attributen und Rechten zu beschäftigen. Regeln können ganz einfach hinzugefügt werden, die für alle Benutzer, bestimmte Abteilungen, Rollen oder andere Attribute gelten. Es spielt auch keine Rolle, wenn es Überschneidungen zwischen verschiedenen Business Rules gibt. Auf diese Weise liegt der Fokus auf den Richtlinien, und die Umsetzung dieser Regeln in eine einheitliche Rechtepyramide erfolgt durch HelloID.

Dabei wird die Funktionalität des Role Mining genutzt, um die Regeln intelligenter und einfacher zu gestalten. Zudem wird sichergestellt, dass das Rollenmodell auf dem neuesten Stand bleibt, denn Organisationen ändern sich kontinuierlich, und Role Mining unterstützt dabei, Abweichungen zu erkennen.

In diese Business Rules können auch zusätzliche Richtlinien integriert werden. Ein Beispiel wäre eine Regel, bei der ein Konto für einen neuen Mitarbeiter einen Tag vor dem Onboarding aktiviert wird. Oder die Regel, dass Benutzern der Zugang zu Anwendungen erst gewährt wird, nachdem die Nutzungsbedingungen akzeptiert wurden.

Service Automation

Wie bereits erwähnt, sollten die Ausnahmen im Rechtemodell manuell eingegeben werden können: der Projektordner für den Projektmanager, die Adobe-Lizenz für den Business Analysten usw. Nach unserer Faustregel können etwa 80 Prozent aller Konten und Zugriffsrechte mit Hilfe von Business Rules automatisiert werden.

Die restlichen 20 Prozent sind individuelle Anpassungen, die über unser Service Automation Modul vorgenommen werden. Das bedeutet, dass in diesen individuellen Fällen die Anfrage für eine spezifische Anwendung oder ein bestimmtes Zugriffsrecht von Mitarbeitern oder deren Vorgesetzten über das Self-Service-Portal eingereicht werden kann. Danach erfolgt die Verarbeitung der Anfrage durch automatisierte Workflows. Es wird beispielsweise automatisch überprüft, ob der Anfragende die Kriterien erfüllt, und die relevanten Ressourcenverantwortlichen sowie Vorgesetzten werden automatisch online um Genehmigung gebeten. Wenn die Anfrage genehmigt wird, werden die Zugriffsrechte automatisch erteilt. Alle Anfragen werden erfasst, sodass alle durchgeführten Aktivitäten für Audits nachvollzogen werden können. Außerdem kann beispielsweise eine temporäre Genehmigung konfiguriert werden, sodass Anfragen nicht unbegrenzt gültig bleiben.

Geschrieben von:

Ali Özdogan

Senior Consultant IAM/SAP & HelloID

Ali Özdogan ist als Senior Consultant IAM/SAP seit mehr als 10 Jahren fester Bestandteil von Tools4ever. Er studierte Computer Engineering an der Galatasaray University in Istanbul und später an der RWTH in Aachen und ist unser Spezialist für Cloud-Access-Management mit HelloID.