Webinar vom 23.09.2025 – IT am Limit? – So entlasten Sie Ihre IT-Abteilung

Identity Management im DACH-Raum: So entlasten Sie Ihre IT-Abteilung Viele IT-Leiter:innen und Geschäftsführer im [...]

Ein reibungsloser Start für neue Mitarbeiter

Leider beginnt der erste Arbeitstag für neue Mitarbeiter manchmal eher suboptimal: Man wartet eine [...]

Die Bedeutung von Governance im IAM

Das neue Governance-Modul ist seit kurzem fester Bestandteil von HelloID. Es erweitert die Basisfunktionen [...]

Schluss mit dem „Eh-da-Leute“ Ansatz für die IT!

Wie Identity Management die IT-Abteilung entlastet und das Unternehmen insgesamt stärkt Haben Sie sich [...]

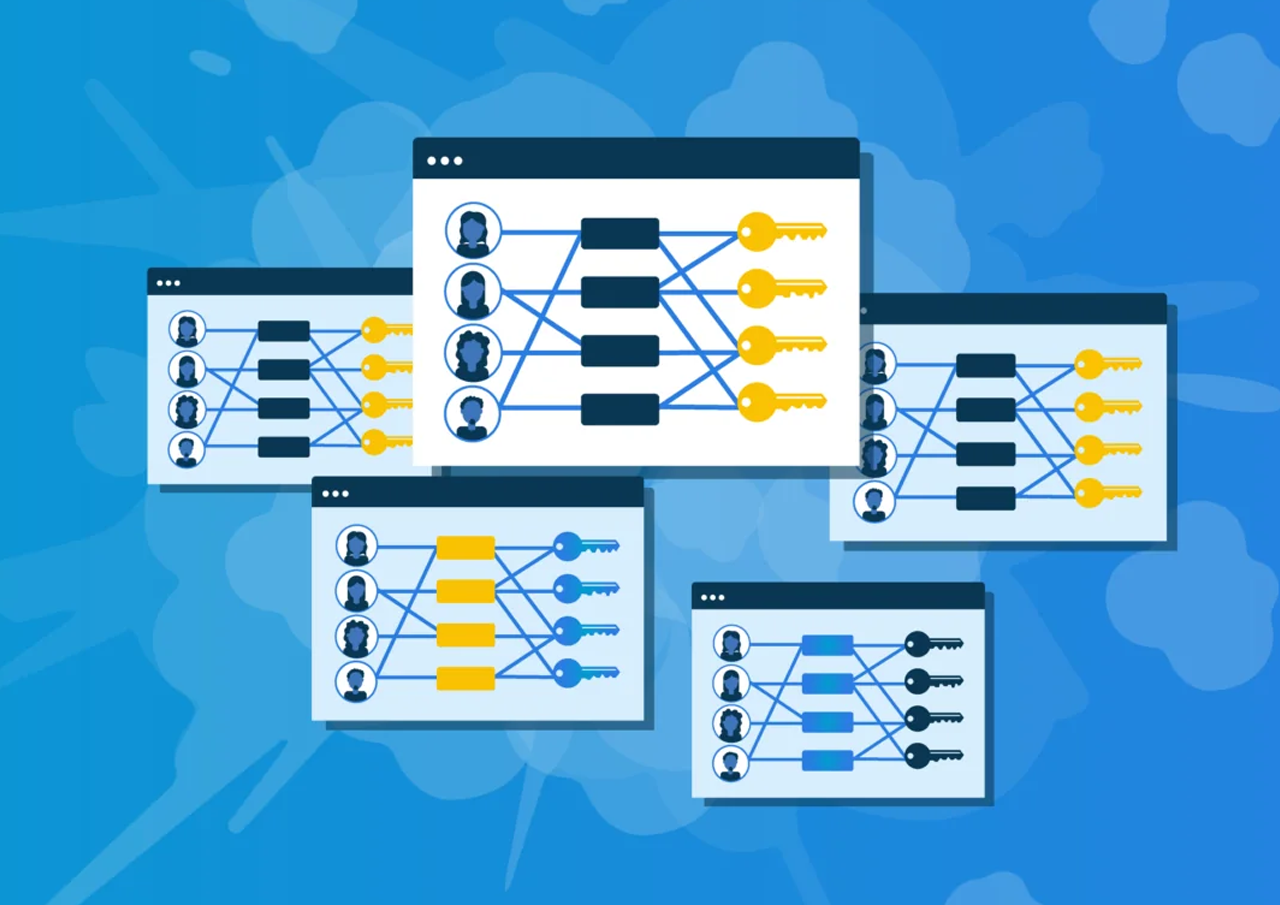

Welches Modell der Zugriffskontrolle (RBAC, ABAC, PBAC) passt zu Ihrer Organisation?

Der Unterschied zwischen RBAC, ABAC und PBAC Bei RBAC, ABAC und PBAC handelt es [...]

Intelligenter Einsatz von RBAC: Maximale Sicherheit mit möglichst wenig Rollen

Bei modernen IAM-Lösungen gilt die Rollenbasierte Zugriffskontrolle – auch Role Based Access (RBAC)-Modell genannt – [...]

Wieso brauchen Sie eine IAM-Lösung?

Die Nachfrage nach Identity & Access Management Lösungen (IAM) hat in den vergangenen Jahren [...]

Informationssicherheit in der Cloud

Immer mehr Organisationen haben ihre On-Premise-Systeme in den vergangenen Jahren durch Cloud-Lösungen ersetzt. Andere [...]

Microsoft Copilot sicher nutzen: Warum eine starke IAM-Strategie entscheidend ist

Das KI-Tool Copilot von Microsoft ist bald nicht mehr wegzudenken, denn kaum ein Unternehmen [...]

Was ist ein privilegiertes Konto?

In jeder Organisation existieren spezielle Konten, die einen bevorzugten Zugriff auf zentrale Systeme und [...]

Intelligentes Role Mining: Step by step zum maßgeschneiderten Rollenmodell

Role Mining - Ein Booster für Ihre rollenbasierte Zugriffskontrolle (RBAC) Über die Role Based [...]

Wer sind die Stakeholder eines IAM-Projekts?

Für ein erfolgreiches Identity und Access Management (IAM) Projekt ist es wichtig, dass alle [...]