Role Mining – Ein Booster für Ihre rollenbasierte Zugriffskontrolle (RBAC)

Über die Role Based Access Control (RBAC, rollenbasierte Zugriffskontrolle) managen Organisationen heute ihre Benutzerkonten und Zugriffsrechte auf transparente und sichere Weise. Dank klar definierten Rollen und Berechtigungen ist sichergestellt, dass alle Mitarbeiter zu jedem Zeitpunkt die passenden Rechte haben.

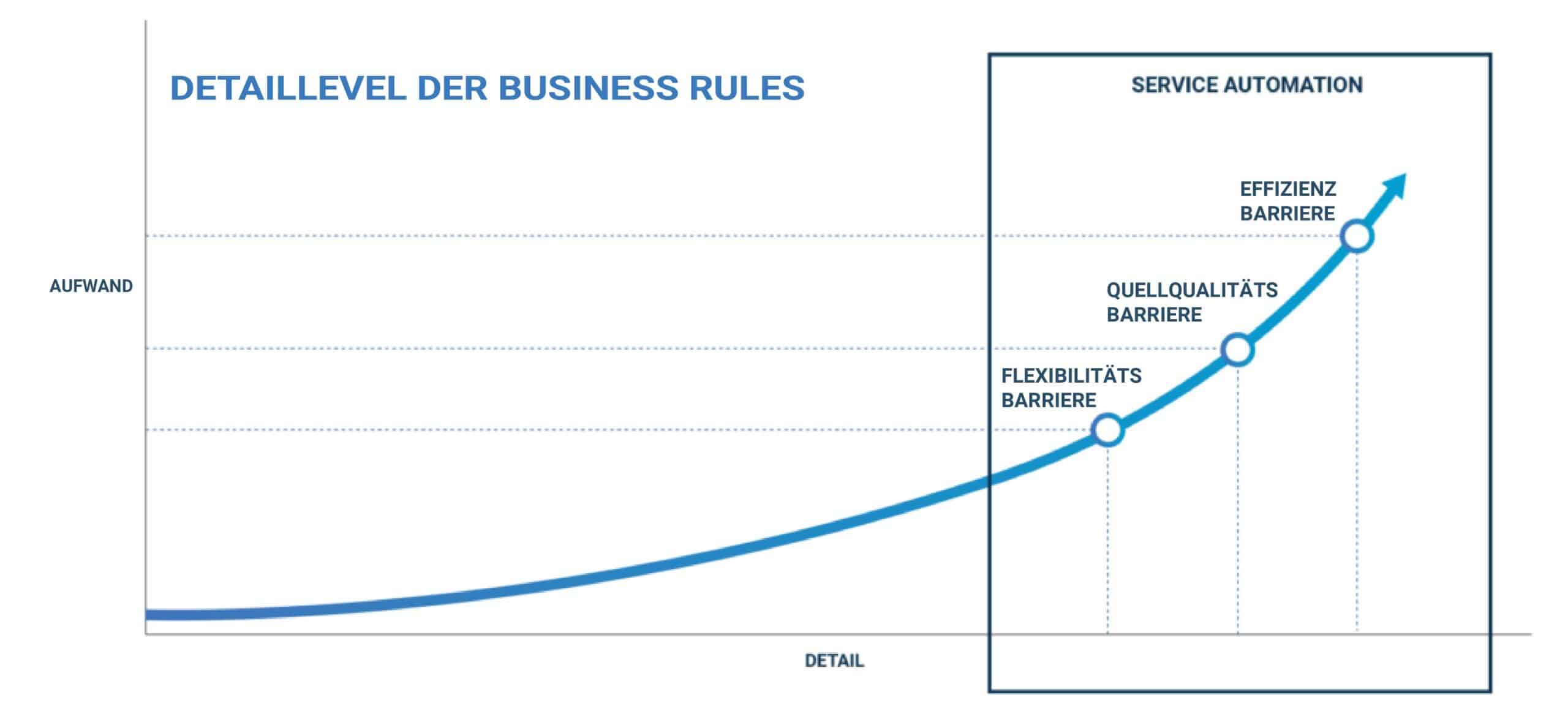

Die Erstellung einer Autorisationsmatrix mit den erforderlichen Businessregeln, Rollen und Berechtigungen erscheint jedoch für viele Unternehmen als mühselig und zeitaufwendig. Dennoch ist der Aufwand lohnenswert, da er die Grundlage für ein zukunftssicheres und effektives Identity Management bildet. Die Implementierung einer RBAC muss nicht kompliziert sein, wenn man die richtige Vorgehensweise wählt. Ein zentraler Punkt ist dabei das Role Mining, auf das wir im Folgenden näher eingehen werden.

Eine Einführung in die rollenbasierte Zugriffskontrolle – wie funktioniert’s?

Bei der RBAC (bzw. ABAC, Attribute Based Access Control) wird jedem Anwender innerhlab einer Organisation eine eindeutige „Rolle“ zugewiesen, die häufig an dessen Aufgaben, Abteilungen und/oder seinen Standort gebunden ist. Anschließend werden für jede Rolle Zugriffsrechte auf bestimmte Anwendungen und Daten festgelegt. Bei der RBAC bilden Geschäftsrollen die Grundlage für die rollenspezifischen Berechtigungen, sodass Personen mit derselben Rolle automatisch dieselben Berechtigungen haben. Ändert sich eine Rolle, so werden Rechte automatisch entsprechend angepasst.

Wer beispielsweise in der Finanzabteilung arbeitet, benötigt neben Outlook und Office auch Zugriff auf die Finanzverwaltungssoftware und -daten. Wechselt die Mitarbeiterin in den Vertrieb? Dann wird diese Änderung im Personalsystem registriert und automatisch vom Identity-Management-System erkannt. Auf Grundlage des bestehenden RBAC-Modells werden dieser Anwenderin die „Finanzberechtigungen“ entzogen, und sie erhält stattdessen Zugang zum CRM-System. Das geschieht komplett automatisch, d. h. die IT-Abteilung hat nur minimalen Aufwand mit der Benutzer- und Berechtigungsverwaltung. Und noch wichtiger ist die vollständige Kontrolle: Niemand hat zu viele, aber auch nicht zu wenige Berechtigungen. RBAC bildet so die Basis für IT-Sicherheit und Compliance im Unternehmen.

Ein wagemutiger Schritt in unbekanntes Terrain?

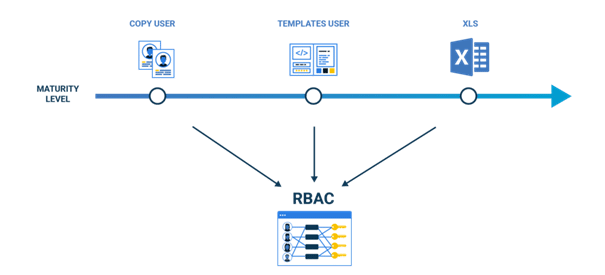

Obwohl die rollenbasierte Zugriffskontrolle ein einfaches und ideales Modell darstellt, schrecken viele Organisationen immer noch vor der Umsetzung zurück. Manuelle Pflege von Benutzerkonten und die Verwendung des „Kopieren bestehender Benutzer“-Ansatzes sind nach wie vor gängige Praktiken. Der Übergang von solch einer manuellen Vorgehensweise zu einem strukturierten, rollenbasierten Ansatz mit klar definierten Rollen und Regeln kann als herausfordernd wahrgenommen werden.

Hierbei entstehen Fragen: Wie gestalte ich ein komplexes Schema mit zahlreichen Rollen und Berechtigungen? Wie binde ich Abteilungsleiter und andere Schlüsselpersonen in den Prozess ein? Wie lange wird es dauern, bis ein tragfähiger Kompromiss gefunden ist? Und besteht nicht die Gefahr, dass das Modell bereits veraltet ist, bevor wir überhaupt fertig sind? Diese Bedenken sind verständlich, doch der folgende Ansatz kann dazu beitragen, sie zu entkräften:

RBAC – Step by Step dank Role Mining

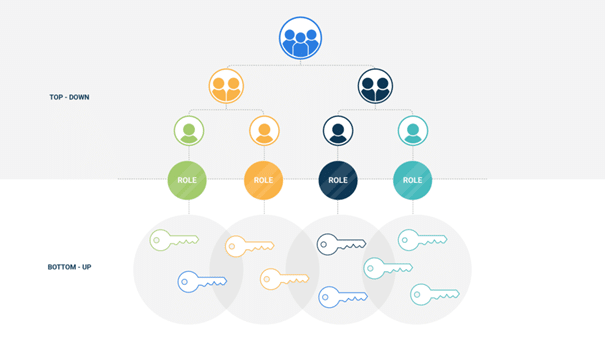

Die meisten Informationen, die für den Aufbau einer Autorisierungsmatrix benötigt werden, sind in der Regel bereits vorhanden, denn auch bei einer manuellen Berechtigungsverwaltung wurde selbstverständlich darüber nachgedacht, welche Benutzerkonten und Zugriffsrechte benötigt werden. So haben Finanzmitarbeiter mit Sicherheit bereits Zugriff auf die Finanzsysteme und Verkäufer auf das CRM- und das ERP-System. Dabei kann es sein, dass die Berechtigungen nicht konsistent vergeben wurden und es gibt den einen oder anderen Fehler sowie unnötige Berechtigungen – die Grundlage sollte jedoch vorhanden sein. Aber wie entschlüsseln und analysieren wir diese Informationen, um daraus eine erste Rollenmatrix zu entwickeln? Die Antwort: „Role Mining“, ein leistungsstarkes Werkzeug, das den Top-Down- und Bottom-Up-Ansatz kombiniert.

Role Mining besteht aus mehreren zentralen Schritten:

- Eine Analyse der bestehenden Rollen aufstellen: Von oben nach unten (Top-Down) werden alle (Geschäfts-) Rollen erfasst, die zum Beispiel laut der Personalverwaltung existieren.

- Eine Analyse der bestehenden Berechtigungen (bzw. Berechtigungsgruppen) aufstellen: Aus den Anwendungen und IT-Systemen, wie z. B. (Azure) Active Directory, werden von unten nach oben (Bottom-Up) die aktuell tatsächlich zugewiesenen Berechtigungen und Gruppen ausgelesen.

- Ein RBAC-Konzept entwerfen: Die Ergebnisse aus Schritt 1 und 2 werden zusammengeführt und analysiert, um Muster in den Berechtigungen zu ermitteln, die in ein erstes Konzept mit Rollen und zugehörigen Berechtigungen einfließen.

- Das Konzept mit Stakeholdern wie z. B. Abteilungsleitern evaluieren: Nun werden Fehler und unerwünschte Effekte (zum Beispiel Anhäufungen von Berechtigungen) ausgewertet und beseitigt. Damit wird aus dem Konzept ein erstes verwendbares Modell.

- Das Ergebnis ist eine Basisversion des Rollenmodells, das sich im Geschäftsbetrieb anwenden lässt. Von hier aus lässt sich das Modell erweitern, aktualisieren und an neue Erkenntnisse und Gegebenheiten anpassen.

Role Mining kombiniert demnach geeignete technische Werkzeuge (zur Gewinnung der Daten aus dem Directory und den Personalsystemen) mit der Analyse dieser Daten und einer zielgerichteten Beratung, um daraus ein erstes Rollenmodell für die Organisation zu entwickeln. Der große Vorteil ist dabei, dass Sie nicht von null an beginnen müssen, um ein RBAC-Modell zu erstellen. Die ermittelten Rollen und Geschäftsregeln stellen einen wertvollen Startpunkt dar, von dem aus mit allen Beteiligten weitergearbeitet werden kann. So erreichen Sie gemeinsam in kurzer Zeit Ihre erste RBAC-Implementierung.

RBAC simpel halten und Ausnahmen automatisieren

RBAC simpel halten und Ausnahmen automatisieren

Das Auftreten von zwei identischen Rollen ist äußerst selten. Selbst wenn zwei Mitarbeiter ähnliche Hauptaufgaben haben, gibt es oft Unterschiede und Ausnahmen. Zum Beispiel können bestimmte Mitarbeiter spezielle Aufgaben haben oder an spezifischen Projekten arbeiten. Es kann auch vorkommen, dass ein Mitarbeiter Mitglied im Betriebsrat ist oder eine Ausbildung zum Betriebssanitäter absolviert. All diese Faktoren führen dazu, dass diese Personen spezifische Berechtigungen benötigen, was die Autorisationsmatrix schnell komplex machen kann. Um die Verwaltung der rollenbasierten Zugriffskontrolle handhabbar zu halten, empfiehlt es sich, das System auf die sogenannten Erstrechte zu beschränken. Das bedeutet, dass die Standardberechtigungen, die zur primären Rolle des Mitarbeiters gehören, berücksichtigt werden. Diese können dann durch optionale Berechtigungen ergänzt werden, zum Beispiel für spezielle Anwendungen wie Photoshop oder den Zugriff auf freigegebene Projektpläne. Auf diese Weise wird verhindert, dass das RBAC-Modell überladen wird und an Flexibilität verliert.

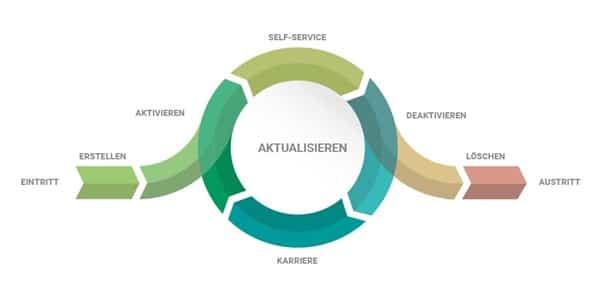

Um diese optionalen Rechte zu managen, bieten sich Self-Service-Anwendungen bzw. Service-Automation-Lösungen an. Auf diese Weise können Anwender – oder deren Vorgesetzte – selbstständig Zugang zu Anwendungen, Daten und Dateien beantragen. Unser HelloID-Modul Service Automation stellt dabei sicher, dass alle erforderlichen Freigabeschritte korrekt ablaufen und die Berechtigungen anschließend im IT-System aktiviert werden. So vermeiden Sie mögliche Fehler, die zu Risiken führen können.

Dank automatisierter Konfigurationsregeln bleibt der Katalog der Dienstleistungen immer aktuell. Neue Freigaben werden beispielsweise direkt im Katalog angezeigt. Diese Kombination aus einem Rollenmodell und einer effektiv eingerichteten Service Automation sorgt insgesamt für ein sicheres, effizientes und beherrschbares Management sämtlicher Benutzerrechte.

Interesse geweckt? Mehr zum Role Mining Konzept von Tools4ever

Wenn eine Organisation noch kein Rollenmodell hat, führen wir zunächst ein Data Mining im Personalsystem und der Nutzerverwaltung durch, um aus diesen Daten ein erstes RBAC-Modell zu erstellen. Diese Methode des Role Mining erfordert neben der technischen Datengewinnung auch Methoden zum Analysieren, Verifizieren und Auswerten, damit eine wertvolle Basis entstehen kann. Dabei geht es unter anderem darum, vorhandene Fehler oder unerwünschte Effekte, zum Beispiel Anhäufungen von Berechtigungen, zu bereinigen. Unsere Beratungsexperten haben viel Erfahrung in diesem Bereich und würden sich freuen, Ihnen mittels eines klar definierten Role-Mining-Projekts zu helfen, in kurzer Zeit eine Autorisationsmatrix in Ihrer Organisation einzurichten.

Geschrieben von:

Ali Özdogan

Senior Consultant IAM/SAP & HelloID

Ali Özdogan ist als Senior Consultant IAM/SAP seit mehr als 10 Jahren fester Bestandteil von Tools4ever. Er studierte Computer Engineering an der Galatasaray University in Istanbul und später an der RWTH in Aachen und ist unser Spezialist für Cloud-Access-Management mit HelloID.